Bízhatsz a VPN-hálózat titkok

Az első dolog, ami eszébe jut a említése VPN, - ez a névtelenséget és biztonságot az átvitt adatokat. Ez valójában? Nézzünk szembe a tényekkel.

Amikor arra van szükség, hogy a vállalati hálózat elérésének biztonságosan át érzékeny információt nem biztonságos csatornán, elrejti a forgalom a vigyázó szemei a szolgáltató, hogy elrejtse a valódi tartózkodási ideje alatt bármilyen nem teljesen törvényes (vagy nem legális) műveletet, rendszerint igénybe VPN . De függetlenül attól, vakon támaszkodnak VPN, hogy kockáztatnák a adataik biztonsága miatt és a saját biztonsága érdekében? Határozottan - Nem. Miért? Nézzük vizsgálja.

VPN, szükségünk van!

Virtuális magánhálózat vagy VPN - generikus név technológiákat, amelyek egy vagy több hálózati kapcsolatok (logikai hálózat) a másik tetejére hálózaton, például az interneten keresztül. Annak ellenére, hogy a kommunikáció keresztül valósítható meg nyilvános hálózatok egy ismeretlen szintű bizalom, bizalom a létrehozott logikai hálózat nem függ a bizalom szintje az alapvető hálózatokat használata révén kriptográfia (titkosítás, hitelesítés, nyilvános kulcsú infrastruktúra, szolgáltatások elleni ismétlés és a változás átvitt logikai kommunikációs hálózat). Mint látható, elméletileg minden rózsás és nyugodt, a gyakorlatban minden kicsit más. Ebben a cikkben fogjuk nézni két fő pontja, hogy kell figyelembe venni felhasználásával VPN.

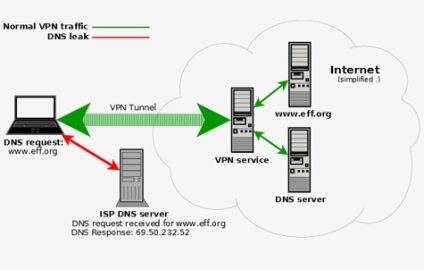

Szivárgás VPN-forgalom

székhelye a baj

Ez azt jelenti, hogy egymás mellett élés protokollok, amikor egy ügyfél támogatja a stack fog lépni egy másik rendszer, a jelenlevő A és AAAA rekordok hatással lesz, hogy milyen protokollt használ, hogy kommunikáljon a rendszert.

VPN és a kettős protokoll

A fő oka a probléma abban rejlik, hogy bár az IPv4 és az IPv6 - két különböző protokollokat, amelyek nem kompatibilisek egymással, ezek szorosan használják a Domain Name System. Így egy olyan rendszer, amely támogatja mind a protokoll stack, lehetetlen, hogy egy biztonságos kapcsolatot egy másik rendszerbe, anélkül, hogy a biztonság mindkét protokoll (IPv6 és IPv4).

Jogos script szivárgás VPN-forgalom

Képzeljünk el egy fogadó, amely támogatja mind a protokoll használja a VPN-kliens (csak IPv4-forgalom) csatlakozik a VPN-szerver és csatlakozik egy dual-stack hálózat. Ha néhány alkalmazás a gépen, hogy kölcsönhatásba lépnek a kettős halmozott egység, az ügyfél általában kér és A és AAAA-DNS-bejegyzést. Mivel a befogadó egyaránt támogatja a protokollokat, valamint a távoli csomópont lesz mindkét típusú DNS-rekordok (A és AAAA), az egyik lehetséges forgatókönyv fog használni közötti kommunikáció az IPv6 protokoll őket. És mivel a VPN-kliens nem támogatja a hatodik változata a protokoll, az IPv6-forgalom nem lesz elküldve a VPN-kapcsolat, és küldi el a szöveget a hálózaton keresztül.

Egy ilyen forgatókönyv veszélyezteti értékes adatokat továbbítják az egyértelmű, mi pedig úgy gondolja, hogy azokat biztonságosan továbbított keresztül VPN-kapcsolat. Ebben az esetben a szivárgás VPN-forgalom mellékhatása szoftver segítségével, amely nem támogatja az IPv6, a hálózati (és a befogadó), karbantartás (it) mindkét protokoll.

Szándékosan okoz a VPN-forgalom szivárgás

A támadó képes szándékosan okoz IPv6-kapcsolatot az áldozat számítógépén, küldött hamis ICMPv6 útválasztók üzenetet. Az ilyen csomagok küldhető eszközök segítségével, mint rtadvd. SI6 Networks IPv6 Toolkit vagy THC-IPv6. Ha a kapcsolat jön létre a protokoll az IPv6, „chat” a rendszer támogatja mind a protokoll verem eredményezhet, mint a fent tárgyalt, a VPN-forgalmat szivárgást.

Bár ez a támadás is elég produktív (mivel a növekvő számú oldalakat, amelyek támogatják az IPv6), ez vezet a forgalom elterelése, csak akkor, ha a vevő mindkét verziót támogatja az IP. Azonban a támadó nem lesz nehéz okoz a forgalom elterelése és bármilyen címzett (dual-stack-e vagy sem). Küldött hamis útválasztók tartalmazó üzenetek megfelelő RDNSS-opció, a támadó úgy, mintha helyi rekurzív DNS-kiszolgáló, majd tartsa a DNS-hamisítás, hogy végre támadást man-in-the-middle és elfogják a megfelelő forgalmat. Csakúgy, mint az előző esetben, az ilyen eszközöket a SI6-Toolkit és a THC-IPv6, könnyen dobálni egy trükk.

hasznos tippeket

Nem számít, ha a forgalom nem szánt kíváncsiskodó szemek, hogy a tiszta a hálózaton. Hogyan biztosítják az ilyen helyzetekben? Íme néhány recept:

- Ha a VPN-kliens úgy van beállítva, hogy küldje a forgalmat IPv4-VPN-kapcsolat, akkor:

- Ha az IPv6 VPN-kliens nem támogatja - letilthatja a hatodik változata az IP protokoll minden hálózati csatolón. Így az alkalmazások a számítógépen futó, nincs más választása, mint hogy IPv4;

- Ha az IPv6 támogatott -, hogy megbizonyosodjon arról, hogy a teljes IPv6 forgalom is küldött a VPN.

- Hogy elkerüljék a forgalom elterelése, ha a VPN-kapcsolat hirtelen leesik, és minden csomagot küldött a alapértelmezett átjáró, akkor:

- kényszerítette, hogy minden a forgalom megy keresztül VPN

- VPNetMon használható eszköz. mely figyeli az állapotát a VPN-kapcsolat, és ha egyszer elveszett, azonnal zárja a felhasználó által meghatározott alkalmazás (pl BitTorrent kliensek, böngészők, szkennerek);

- vagy közüzemi VPNCheck. amely attól függően, a felhasználó által választott lehet teljesen letiltani a hálózati kártya, vagy csak a teljes ezeket az alkalmazásokat.

- Ellenőrizze, hogy a készülék ki van téve a szivárgás DNS-forgalom a weboldalon. majd alkalmazza a tippeket, hogyan rögzítette a szivárgás, az itt leírt.

Megfejtése a VPN-forgalom

Még ha mindent jól beállítva, és a VPN-forgalom nem szivárgott ki a hálózatot a világos - ez nem ok arra, hogy pihenjen. A lényeg az, hogy ha valaki elfogja a titkosított keresztül továbbított adatokat a VPN-kapcsolat, akkor képes lesz arra, hogy dekódolja őket. Sőt, nincs hatása, egy bonyolult jelszót, vagy egyszerűen neked. Ha használja a VPN-kapcsolat alapja a PPTP protokoll szerint, az abszolút bizalom azt mondhatjuk, hogy az összes elfogott titkosított forgalom lehet visszafejteni.

Achilles-sarka

Ha VPN-kapcsolat alapján PPTP protokollt (PPTP) felhasználói hitelesítés MS-CHAPv2 kifejlesztett protokoll a Microsoft. Annak ellenére, hogy az MS-CHAPv2 elavult és nagyon gyakran a kritika, hogy továbbra is aktívan használja. Hogy végre küldje el a kukába a történelem, azt a jól ismert kutató Moxie Marlinspike, aki a huszadik konferencia DEF CON számolt be, hogy a cél eléréséig - repedt protokollt. Azt kell mondanom, hogy a biztonsági e jegyzőkönyv rejtélyes korábban, de olyan hosszú, hogy az MS-CHAPv2, esetleg annak a ténynek köszönhető, hogy számos kutató elsősorban csak annak sebezhetősége szótár támadások. Korlátozások a tanulmányi és széles számos támogatott ügyfelek natív módon támogatja a operációs rendszerek - mindez biztosítja MS-CHAPv2 protokoll elterjedt. Számunkra, a probléma abban rejlik, hogy az MS-CHAPv2 használják a PPTP protokoll, amelyet számos VPN-szolgáltatások (például az ilyen nagy, mint egy névtelen VPN-szolgáltatás IPredator és The Pirate Bay VPN).

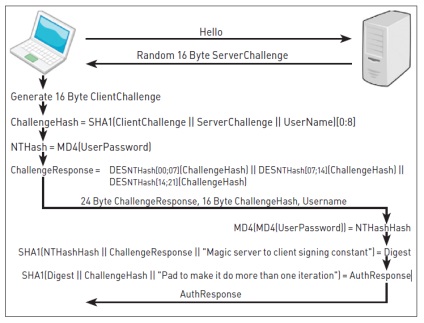

MS-CHAPv2 protokoll

Mint már említettük, MSCHAPv2 használnak a felhasználók hitelesítéséhez. Ez több lépésben megy végbe:

- A kliens elküldi hitelesítési kérést a szervernek, nyitott halad a belépés;

- kiszolgáló egy 16 bájtos random válasz (Hitelesítő Challenge);

- kliens generál egy 16 bájtos PAC (Peer Authenticatort Challenge - egyenlő a hitelesítő választ);

- Ügyfél integrálja PAC, a szerver és a felhasználó nevét egy sorban;

- eltávolítjuk a kapott string 8 bájtos hash algoritmus SHA-1 és a szervernek küldött;

- A szerver letölti az adatbázisából hash az ügyfél és dekódolja azt válaszolni;

- ha a dekódolás eredménye egybeesik az első válasz, minden OK, és fordítva;

- Ezt követően PAC szerver veszi az ügyfél és alapul hash generál 20 bájtos AR (Hitelesítő Response - hitelesítés válasz), átadva azt az ügyféllel;

- ügyfél ugyanazt a műveletet, és összehasonlítja a kapott AR a kiszolgáló válaszát;

- Ha minden megegyezik az ügyfél hitelesíti a kiszolgálót. Az ábrán egy képi diagram a protokoll.

Első pillantásra úgy tűnik, a protokoll túl nehéz - sok hash, titkosítás, véletlen kérdés. Tény, hogy minden nem olyan nehéz. Ha jobban megnézed, akkor észrevehetjük, hogy mind a protokoll ismeretlen, csak egy dolog - MD4-hash a jelszó a felhasználó alapján, amely három DES-kulcs épült. A többi paraméter vagy továbbított a tiszta, vagy a következő címen szerezhető be, hogy a kódolatlan formában továbbított.

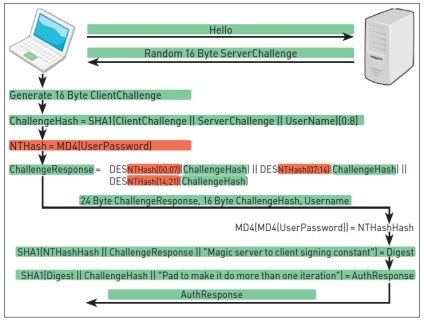

Mivel szinte minden paraméter ismert, nem tudjuk figyelembe őket, és megáll a figyelmet arra a tényre, hogy ez nem ismert, és megtudja, mi ad nekünk.

Szóval, mi van: egy ismeretlen jelszó ismeretlen MD4-hash a jelszó, ismert nyílt szöveg és a rejtjelezett ismert. Alaposabb vizsgálat akkor láthatjuk, hogy a felhasználó jelszavát nem fontos, de fontos, hash, mivel azt ellenőrizték a szerveren. Így a sikeres azonosítás a felhasználó nevét, és dekódolni a forgalom tudnunk kell, hogy csak egy hash a jelszavát.

Miután az elfogott forgalom, akkor próbálja megfejteni. Számos eszköz (pl asleap), amely lehetővé teszi, hogy vegye fel a felhasználó jelszavát egy szótár támadás. A hátránya ezeknek az eszközöknek az, hogy nem adnak teljes garanciát az eredmények, és a siker attól függ, hogy a kiválasztott szótárban. Válassza ki a nyers erőt a jelszó nem túl hatékony - például abban az esetben, a PPTP VPN szolgáltatás riseup.net, amely arra kényszeríti a jelszavak 21 karakter, meg kell érinteni a 96 karakter választás mind a 21 karakter hosszú lehet. Ennek eredménye egy 96 ^ 21-változatok, valamivel több, mint 2 ^ 138. Más szóval, meg kell, hogy vegye fel a 138 bites kulcs. Egy olyan helyzetben, amikor a hossza a jelszó nem ismert, érdemes felvenni MD4-hash a jelszó. Tekintettel arra, hogy a hossza 128 bit, megkapjuk 2 ^ 128 lehetőségek - abban a pillanatban ez egyszerűen lehetetlen kiszámítani.

Oszd meg és uralkodj

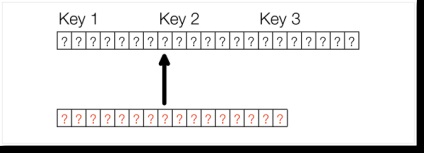

MD4-hash jelszó, mint bemenő a három DES-műveleteket. DES-kulcs hossza 7 bájt, hogy minden művelet használ DES-7-os fragmentum MD4-hash. Mindez teret enged a klasszikus támadás oszd meg és uralkodj. Ahelyett, hogy teljesen Brutus MD4-kivonat (amely, mint emlékszel, 2 ^ 128 lehetőség), akkor jelölje ki azt a rész 7 bájt. Mivel három DES-működés és az egyes DES-művelet teljesen független a többi, ez ad a teljes összetettségét kiválasztási egyenlő 2 ^ 56 + 2 ^ 56 + 2 ^ 56 vagy 2 ^ 57,59. Ez már sokkal jobb, mint a 2 ^ 138 és 2 ^ 128, de még mindig túl sok lehetőség. Bár, mint látni lehetett ezekben a számításokban csúszott hiba. Az algoritmus három DES-kulcs, mindegyik mérete 7 bájt, azaz összesen 21 bájt. Ezek a gombok venni a MD4-hash a jelszó hossza 16 bájt.

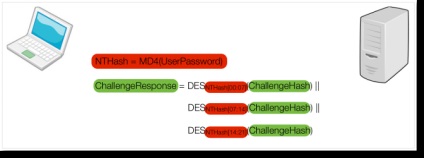

A három 7 bites kulccsal de-

Ez nem elég az építkezés egy 5 bájtos harmadik DES-kulcsot. A Microsoft megoldotta ezt a problémát egyszerűen, kertelés nélkül, töltse ki a hiányzó bájtok nullák és ténylegesen csökkenti a hatékonyságát a harmadik legfontosabb, hogy a két bájt.

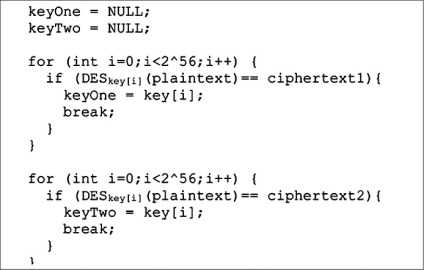

Mivel a harmadik kulcs az effektív hossza csak két bájt, azaz 2 ^ 16-beállítások, a kiválasztási veszi másodpercek kérdése, bizonyítva hatékonyságát a támadás oszd meg és uralkodj. Tehát, akkor feltételezhetjük, hogy az utolsó két bájt a hash ismert, továbbra is választani a többi 14 is két részre osztható 7 bájt, már az összes lehetőséget válogatása 2 ^ 56 + 2 ^ 56 = 2 ^ 57. Még mindig túl sok, de sokkal jobb. Figyeljük meg, hogy a fennmaradó műveletek DES-titkosítani ugyanazt a szöveget, de a különböző kulcsokat. Felvehet robin algoritmus az alábbiak szerint:

De mivel a szöveg titkosított egy és ugyanaz, célszerű megtenni:

Azaz, megkapjuk 2 ^ 56 kulcsot körbe a lehetőségeket. Ez azt jelenti, hogy a biztonsági MS-CHAPv2 lehet csökkenteni az ellenállást a DES-titkosítás.

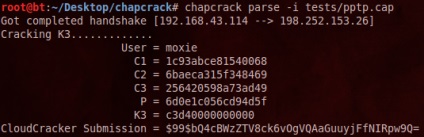

Az automatizálás a munka a szolgáltatással és feldolgozása elfogott forgalom Moxie lefektetett a nyílt hozzáférési eszköz chapcrack. Elemzi az elfogott hálózati forgalmat, keresve MS-CHAPv2 handshake'i. Minden található „kézfogás”, akkor megjeleníti a felhasználó nevét ismert nyílt szöveg és rejtjelezett két ismert hack harmadik DES-kulcsot. Ezen felül, akkor az előállított token CloudCracker, amely kódolja a három paramétert kell kiszolgálni a maradék gombok feltörték.

CloudCracker Chapcrack

Abban az esetben van szükség, hogy kiváló a DES-kulcsokat elfogott felhasználói forgalom, egy kis lépésről lépésre.

Kis sajnos CloudCracker szolgáltatás díját. Szerencsére törés a kulcsot kell majd fizetni nem annyira - csak 20 dollár.

Mit kell tenni?

Bár a Microsoft és írja a honlapján, amely jelenleg nem rendelkezik az információk aktív támadások chapcrack, és a következmények az ilyen támadások fogyasztói állványok, de ez nem jelenti azt, hogy minden rendben van. Moxie ajánlja minden felhasználónak, és PPTP VPN megoldások szolgáltatók kezdeni váltanának a VPN-jegyzőkönyvet. A PPTP-forgalom számít titkosítva. Mint látható, van egy másik helyzet, amikor egy VPN vesznek komolyan minket.

következtetés

Úgy történt, hogy a VPN társított anonimitás és a biztonság. Az emberek nem vették igénybe a használata VPN, ha akarnak rejteni a forgalmat a szolgáltató szemmel, hogy cseréljék ki a valódi földrajzi elhelyezkedése, és így tovább. Sőt, kiderül, hogy a forgalmat „szivárgás” a hálózat a világos, és ha nem a szabadban, a titkosított forgalom gyorsan megfejteni. Mindez ismét emlékeztet minket, hogy nem tudunk vakon támaszkodhat nagy ígéretek teljes biztonságot és anonimitást. Mint mondják, a bizalom, de ellenőrizni. Tehát légy résen, és figyelje, hogy a VPN-kapcsolat volt igazán biztonságos és anonim.

Itt található az ezt a cikket egy ismerősének: